Esta home page é dedicada aos meus amigos e alunos, com pouco conhecimento do Windows, iniciantes no uso de microcomputadores, que me incentivaram a compartilhar com eles alguma da experiência de mais de duas décadas em segurança de computadores.

|

PRIMEIRO MANDAMENTO

SEGUNDO MANDAMENTO

TERCEIRO MANDAMENTO

QUARTO MANDAMENTO

QUINTO MANDAMENTO

SEXTO MANDAMENTO

SÉTIMO MANDAMENTO

OITAVO MANDAMENTO

NONO MANDAMENTO

DÉCIMO MANDAMENTO

|

QUE É VIRUS DE COMPUTADOR ?

QUE É VIRUS DE COMPUTADOR ?

Os virus são pequenos segmentos de códigos programados com má intenção, que têm a característica de se agregarem ao código de outros programas honestos e, ao serem executados inocentemente pelo usuário, trazem também em seu bojo, o código maldosamente alterado para causar intromissões indevidas no processamento normal, causando ou não danos de leves a irreparáveis.

Os virus também podem se instalar em certas áreas de controle dos meios magnéticos constituidos por discos rígidos (HD = "Hard Disk") e disquetes, fora de arquivos, normalmente no "Setor de Boot" no qual se situam códigos para inicilização do computador. Estas áreas de controle são locais onde se encontram códigos de operação, após a formatação destes meios. A formatação é uma operação que apaga todos os arquivos de um HD ou disquete e grava códigos nestas áreas de controle, indispensáveis à utilização daqueles meios magnéticos.

O código do virus funciona como uma função de programa que se apodera de áreas importantes, de comando do sistema, de onde podem transferir (contaminar) réplicas de seus códigos a outros arquivos ja' presentes na memória ativa e a arquivos que estejam armazenados nos discos rígidos e disquetes, além de áreas de controle destes meios.

Após algum tempo, estabelecida certa condição (Data, quantidade de vezes que se liga o computador, etc.) os virus podem executar comandos danosos às partes vitais do sistema. Este período de incubação se destina a dar tempo ao virus de se alastrar entre o maior número possível de arquivos no HD e de arquivos e/ou setor de boot nos disquetes usados no computador infectado.

Esta capacidade de se multiplicar pela contaminação de outros arquivos e de certas áreas magnéticas do disco rígido e disquete, de modo semelhante aos virus verdadeiros que infectam, por auto-reprodução, diversos órgãos nos organismos de seres vivos, é que garantiu o nome de VIRUS a este segmento de código que também se auto-reproduz.

Como qualquer programa, o virus só pode executar qualquer operação QUANDO UMA CÓPIA DELE ESTÁ PRESENTE NA MEMORIA ATIVA que é o que acontece quando se executa um programa contaminado.

OBSERVAÇÕES INDISPENSÁVEIS PARA USUÁRIOS INEXPERIENTES:

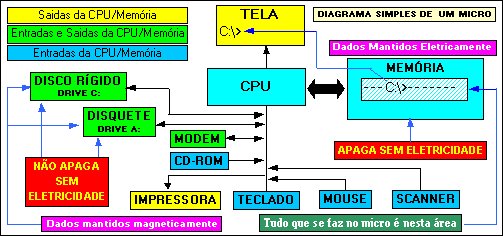

MEMORIA ATIVA é a memória dinâmica de trabalho do processador (CPU=Unidade Central de Processamento). É dinâmica porque varia muito conforme intruções da CPU e não conforme a vontade do usuário. É o único local do computador onde se pode realizar qualquer operação. Qualquer operação num computador sempre precisa de um PROGRAMA para sua realização, portanto o virus também é um programa.

PROGRAMAS são códigos especiais, diferentes dos alfabetos tradicionais, que constituem instruções que são compreendidas pela CPU para realizar alguma operação; Por exemplo: Abrir o Word ou fechar o Excel, inciar e controlar as regras de um jogo etc.

A memória ativa necessita energia elétrica e assim, é apagada ao se desligar o computador, motivo pelo qual se torna necessário salvar frequentemente um trabalho qualquer para meios magnéticos (HD e disquetes) que nao carecem de energia elétrica pois, esta pode faltar de repente ou o sistema trancar, obrigando o usuário a re-ligar o computador, que assim tem a sua memória limpa.

Obviamente, arquivos em meios óticos como o CD-ROM também não carecem de energia elétrica.

Observe os avisos das caixas vermelhas e o comentário da caixa verde escura.

Os meios magnéticos (HD e disquete), no início da Informática, eram chamados de "memórias auxiliares" motivo pelo qual, hoje em dia, muitas pessoas leigas confundem MEMÓRIA ATIVA (Ou Memória Principal), hoje chamada somente de "MEMÓRIA", com o disco rígido ou HD que é um meio magnético muito rápido e de grande capacidade para simples guarda de arquivos.

Os arquivos podem conter ou DADOS (texto, imagem, som etc.), chamados de ARQUIVO DE DADOS, ARQUIVO DE TRABALHO, ARQUIVO DE IMAGEM etc. ou códigos de PROGRAMAS, chamados de ARQUIVOS EXECUTÁVEIS.

Qualquer informação (dado ou programa) disponível ao usuário estará sempre dentro de pelo menos um arquivo.

Os virus so' se agregam a Arquivos Executáveis ou a arquivos que, mesmo sendo de TRABALHO, tenham alguma parte executável como os arquivos do Word, as planilhas do Excel e outros.

QUE É UM VIRUS DE MACRO ?

QUE É UM VIRUS DE MACRO ?

Virus de macro são virus que atuam em programas (Montados em linguagem de "macro") que só existem nos ambiente restritos de aplicativos como o Word, o Excel e outros que usam a linguagem de macros. Um programa de macro não é executável fora do ambiente do aplicativo para o qual foi criado.

Por exemplo: Um programa macro do Excel não é executável dentro do Word e vice-versa. Isto é: Macros do Excel só são executáveis dentro do Excel e o mesmo ocorre com macros do Word que só funcionam dentro do Word etc.

Estes virus atuam internamente nestes arquivos de trabalho que, para o Word têm seus nomes terminados por DOC e para as planilhas do Excel por XLs (s=pode também ser outra letra).

Os virus de macro inibem funções vitais de documento do Word ou de planilha do Excel. Impedem, por exemplo que o usuário possa salvá-los ou o virus introduz uma senha, desconhecida do usuário, que se torna indispensável para alteração do arquivo que se transforma assim em apenas-de-leitura.

Como qualquer virus que se preze, o virus de macro contamina, uma vez instalado na memória ativa, em princípio, todos arquivos da mesma espécie ainda não contaminados que forem abertos na mesma sessão.

Por exemplo: O virus contamina arquivos DOCs do Word se for virus-de-macro do Word, contamina arquivos XLs se for virus-de-macro do Excel etc.

Todavia, já existem alguns poucos virus de macro que contaminam tanto documentos do Word quanto planilhas do Excel.

Para o virus se instalar na memória ativa basta que se abra (Com o Word) qualquer arquivo contaminado com nome terminado por DOC ou se abra (Com o Excel) qualquer arquivo contaminado com nome terminado por XLs.

Dai, por diante nesta sessão e as vezes, em todas as sessões de trabalho subsequentes (depende do virus), toda vez que se abrir um arquivo DOC ou XLs não-contaminado ele será infectado.

Como o Word e o Excel detêm a maior parte dos mercados mundiais respectivamente de editor de texto e de planilha, os virus de macro sao muito difundidos.

QUEM FAZ OS VIRUS ?

QUEM FAZ OS VIRUS ?

Virus é um programa de computador montado por pessoas (Hackers) altamente competentes em linguagens poderosas mas, com o intuito de provocarem perturbações e/ou danos às informações informatizadas alheias, movidos por intentos de:

- Sabotagem como vinganca contra ex-patrões.

- Contestação contra organizações, governos e a sociedade em geral.

- Resposta a desafios pessoais perante grupo em que participa.

- Fazer brincadeira, principalmente entre estudantes

- Outros propósitos inconfessáveis, semelhantes aos que levam indivíduos a pixarem as paredes e monumentos das grandes cidades do mundo.

A palavra "HACKER" (Figurativamente pode representar em português: "trotista" ou "oportunista" ou "bricalhão" etc.) é atribuida em inglês a vários significados distintos porém, recentemente tem sido mais usada para se referir a todos aqueles que, de uma forma ou de outra, abusam dos meios de informática e/ou de comunicações para ações pertubadoras e/ou danosas às informações computadorizadas alheias ou ao patrimônio dos proprietários destas informações.

Assim, quem faz virus pode ser considerado um hacker mas, nem todo hacker é capaz de fazer virus. Pode ser considerado hacker também aquele que penetra em sistemas informatizados alheios para apenas obter informações das quais se aproveita com fins lucrativos ou não.

Se com fins lucrativos a palavra "PIRATE" (Pirata) é mais adequada que Hacker.

QUE É UM CAVALO-DE-TRÓIA (Trojan Horse)?

QUE É UM CAVALO-DE-TRÓIA (Trojan Horse)?

Cavalo-de-Tróia não é um virus e sim um programa completo de computador, que não tem a capacidade de infectar outros arquivos como agem os virus. Eles sao criados a fim de serem inocentemente executados pelo usuário para imediata ou posteriormente dispararem seus códigos destrutivos contra o sistema.

O Cavalo-de-Tróia faz parte de um conjunto de programas destruidores chamados de "WORMS" (Minhócas) cuja existência é muito anterior a dos microcomputadores. Ja' existem desde a década de 60 em computadores grandes (mainframes). Já os virus surgiram com o microcomputador no fim da início da década de 80, mas se tornaram notáveis a partir de 1988.

Com o advento da Internet, que interligou mainframes e microcomputadores em todo o mundo, as ameaças de worms estão surgindo também em microcomputadores.

A diferença para os virus é que os worms não têm em mente contaminar outros programas ou áreas físicas magnéticas de controle, mas seus efeitos nefastos podem ser até piores que isto.

Cavalos de Tróia são arquivos executáveis, enviados em anexo a e-mails com nome palatáveis (GirlsNow.Exe, RunMeNow.Com, DontRun.Exe, etc.) ou com nomes de programas bem conhecidos para facilmente enganar o operador.

Estes arquivos podem também estar disponíveis em websites aparentemente inocentes, elaborados por hackers, para iludir o usuário inadvertido a baixar para seu micro. Uma vez EXECUTADOS estes arquivos de alguma maneira ameaçam o sistema do usuário. O Download apenas, é inofensivo. O arquivo baixado TEM QUE SER executado para haver dano ao sistema.

Os tipos mais comuns de worms são:

- Worms Destrutivos: Bombas lógicas que visam causar dano aos seus hospedeiros como o "Happy99".

- Ladrões de Informações (Data Stealers): Worms que permanecem quietos, apenas monitorando dados sensíveis (passwords, número de cartões de crédito etc.) do hospedeiro, como o "BO (Back Orifice)", mas podendo causar dano ou exibir uma mensagem, se o o hacker na escuta desejar.

- Negação de Serviço (DoS): Worms que espalham grande volume de mensagens ou de comandos visando congestionar determinados servidores ou computadores remotos, como o "Tribal Flood".

- Trotes(Jokers): Worms cuja intenção não é a de causar danos e sim de pregar um susto, como o "Geschenk" que quando executado, apenas abre a bandeja do driver do CD-ROM.

ATENÇÃO

Normalmente, os antivirus não identificam nem limpam todos os tipos de cavalos de Tróia e outros worms mas, apenas os bem conhecidos como o BO do qual já existem diversas variantes espalhadas pela Internet.O motivo para isto está na poderosa capacidade dos worms pois, são programas completos e não meros segmentos de código de programa como os virus. Assim, os antivirus se restringem a detetar mas, não a limpar completamente a maioria dos worms.

Por este motivo, alguns aplicativos "Antiworms" (Não são antivirus) estão sendo oferecidos como especializados apenas em detetar e limpar worms, como o "The cleaner" citado abaixo.

Uma versão shareware do antiworm "The Cleaner" (Cerca de 1.5 Kb) para detetar e remover milhares de worms pode ser encontrado no seguinte website:

Antiworm "The Cleaner"

ou em

Antiworm "The Cleaner"

Para obter mais informações sobre Cavalo de Tróia e outras ameaças vá para:

info/virus-news

QUE É UM CAVALO-DE-ESPARTA (Spartan Horse)?

QUE É UM CAVALO-DE-ESPARTA (Spartan Horse)?

O Cavalo-de-Esparta não é nem virus nem worm. E' um engodo em uma homepage que simula uma janela falsa de pedido de dados do usuário (Ex: Nome de identificação e senha) fazendo o usuário crer uma situação verdadeira como, por exemplo a queda da linha de conexão com o seu provedor. Ao se entrar estes dados sigilosos eles sao remetidos ao responsável pelo engodo que pode usa-los para acessar a conta da vítima no provedor.

O Cavalo-de-Esparta começou a aparecer como simulação da Janela do Dial-Up a partir de meados de 1998, exatamente levando o usuário desavisado ou inexperiente a digitar sua identificação e senha, "pensando" que sua linha telefônica tinha caido.

Tela falsa do Dial-Up exibida pelo Cavalo-de-Esparta

ATENÇÃO: O maior perigo deste novo tipo de ameaça são as homepages desonestas que simulam um falso centro de vendas on-line com o aspecto mais convincente possível de um verdadeiro shopping vitual, geralmente com preços bem mais baratos. Fatalmente o número do cartão de crédito do usuário é pedido, junto com todos os demais dados do cartão, que serao utilizados para as compras reais do vilão, à custa da vítima.

RECOMENDAÇÕES PARA USUÁRIOS CAUTELOSOS:

Vários abusos através da Internet podem ser perpetrados por meio das linguagens Java e ActiveX usadas em partes de varios sites.

A imagem do Dial-Up, por exemplo, somente poderá ser exibida pelo cavalo-de-esparta se as opções do Java e JavaScript do browser do usuário estiverem ativadas, que são os ajustes padrões da instalação do browser.

Usuários cautelosos mantém estas opções desativadas e as ativam apenas quando estritamente necessarias e em sites de total confiabilidade.

QUE É UM HOAX (BOATO) ?

QUE É UM HOAX (BOATO) ?

Hoax não é virus nem worm nem engodo. E' simplesmente um boato por e-mail, geralmente dando conta de um "terrível virus", cujo objetivo principal é o de fazer com que usuários inexperientes ou desavisados se tornem inocentes úteis de "spammers" (Idiotas que enchem os canais da Internet com e-mail-lixo, correntes, pirâmides e coisas do gênero), pois sempre terminam com seu propósito principal: "Não deixem de mandar este e-mail para todos as pessoas que voce tem o endereço e-mail".

Para obter mais informações sobre boato (hoax) e outras ameaças vá para:

Recomenda-se verificar o website acima sempre que for recebido um e-mail com avisos alarmantes sobre "terríveis" virus, cavalos-de-tróia etc. e que sempre recomendam a sua disseminação "para todos os endereços de que dispõe de parentes, amigos etc..".

Se NÃO for identificado como um dos boatos no website acima, é de bom senso verificar primeiro a veracidade da informação antes de sair fazendo o que os boateiros desejam que o usuário ingênuo faça: dar continuidade ao boato. Se tiver dúvida sobre a veracidade do aviso, é preferível não passar adiante o referido e-mail, afim de se evitar o ridículo de se constatar sua falsidade posteriomente.

Já tem aparecido boatos que parecem ter sido originados no Brasil, escritos em português bem como alguns boatos do website acima que já foram traduzidos do inglês.

Há também boatos que não se referem a virus ou outras ameaças ao computador, como histórias de ajuda a doentes (onde não há pedido de nada, apenas se solicita retransmissão para o maior número possível de pessoas), de golpes na praça (possíveis e impossíveis) e outros assuntos inverossímeis ou não.

COMO AGEM OS ANTI-VIRUS ?

COMO AGEM OS ANTI-VIRUS ?

Um anti-virus é composto por vários programas distintos, que agem através dos seguintes modos:

- 1 - PREVENÇÃO

- 2 - DETEÇÃO

- 3 - RECUPERAÇÃO

- 4 - EXCLUSÃO

Cada um dos modos requer procedimentos próprios.

1 - PREVENÇÃO (Alerta Automático):

No ato de sua instalação o anti-virus deve ser configurado para ter seu programa de residência em memória carregado automaticamente, sempre que se liga o computador. (Exemplo: VSHIELD.EXE, no caso do conhecido anti-virus VIRUSCAN®)

Neste caso o anti-virus assume o papel de um "virus" benígno que, ocupando as mesmas áreas de controle que o virus ocuparia, adverte o operador, no instante da tentativa de invasão, da presença de virus de assinatura existente nos arquivos de nomes de virus que acompanham o anti-virus. Exemplo: Arquivos .DAT no caso do VIRUSCAN®.

Assinatura é a parte do código do virus que o identifica digitalmente.

ATENÇÃO: Virus recentes, não constantes da versão das listas de nomes de virus, que acompanham o anti-virus em uso, NÃO são reconhecidos pelo anti-virus.

2 - DETEÇÃO (Verificação):

Neste modo o operador executa o programa detetor do anti-virus para verificar a presença de virus em arquivos e em áreas de controle nos meios magnéticos de armazenamento (HD e disquetes), de acordo com instruções do fornecedor. (Exemplo: SCAN.EXE, no caso do anti-virus VIRUSCAN®).

Neste caso o anti-virus assume o papel de detetive dos meios magnéticos, indicando na tela a presença de arquivos ou áreas de controle infectados.

ATENÇÃO DE NOVO: Virus recentes, não constantes da versão das listas de nomes de virus, que acompanham o anti-virus em uso, NÃO são reconhecidos pelo anti-virus.

3 - RECUPERAÇÃO (Limpeza):

Neste modo o operador executa o programa específico de limpeza ou o próprio detetor, com parâmetros adicionais, do anti-virus para detetar e limpar arquivos e áreas de controle contaminados nos meios magnéticos (HD e disquetes), de acordo com instruções do fornecedor. (Exemplo: SCAN.EXE e o parâmetro "/CLEAN" na linha de comando no caso do anti-virus VIRUSCAN®).

OUTRA VEZ ATENÇÃO: Virus recentes, não constantes da versão das listas de nomes de virus, que acompanham o anti-virus em uso, NÃO são reconhecidos pelo anti-virus.

4 - EXCLUSÃO (Deleção):

Não existem antídotos para todos os virus conhecidos. Apenas`cerca de 1/3 tem. Para o caso do anti-virus encontrar arquivo infectado que não possa ser limpo, deverá haver uma notificação na tela exibida pelo anti-virus.

A única solução neste caso é a exclusão (deleção) dos arquivos contaminados mas, não sem antes, anotar o nome dos arquivos e verificar se há cópias de reserva (backups) dos arquivos infectados, fora do computador, em disquetes ou CD-ROM ou na rede em que, porventura, o computador se conecta.

A exclusão pode ser efetuada:

- (a) Automaticamente por opção do operador no anti-virus.

- (b) Manualmente pelo operador fora do anti-virus.

É altamente recomendado que a opção (a) seja sempre evitada para permitir a montagem de uma lista de arquivos contamindados para análise prévia das consequências para o computador quanto à exclusão dos arquivos listados.Se o operador indentificar o arquivo contaminado como sendo um arquivo de trabalho por ele criado, o arquivo poderá ser substituido sem ser excluido se o operador dispuzer de backup. Senão tiver, terá que deletá-lo e perder todo o tempo trabalhado no referido arquivo.

Mas, aplicativos (Como o Word, Excel, jogos etc..) ou o sistema básico do computador, o chamado "Sistema Operacional" (Como o Windows, DOS etc.) não serão afetados pela exclusão do arquivo contaminado, que foi criado pelo próprio usuário.Se o operador indentificar o arquivo contaminado como sendo um arquivo executável (Finais EXE, COM, DLL, etc.) ou não identificar a natureza do mesmo, então a probabilidade de um aplicativo (Como o Word, Excel, jogos etc..) e/ou do sistema operacional serem afetados, pela exclusão do arquivo contaminado, passa a ser muito grande, podendo inclusive impedir a abertura do sistema operacional (Windows).

Neste caso, muitas vezes, torna-se necessário, dependendo da importância do arquivo contamindado, para o sistema como um todo, e/ou da quantidade de arquivos contaminados:

- Re-Instalação de Aplicativos e/ou

- Re-Instalação do Sistema Operacional (Windows) e/ou

- Formatação do HD com perda de todos os dados obrigando-se a uma re-instalação geral.

QUE FAZER AO ENCONTRAR VIRUS ?

QUE FAZER AO ENCONTRAR VIRUS ?

A limpeza de virus em um computador requer um ritual técnico que costuma estar acima do nível das operações rotineiras do usuário comum, pouco conhecedor de como agem os virus.

Por exemplo: NÃO SE PODE EFETUAR NENHUMA LIMPEZA NOS MEIOS MAGNÉTICOS COM VIRUS NA MEMÓRIA ATIVA !... O virus re-contaminaria tudo de novo em frações de segundos, incluindo os aquivos do próprio anti-virus que foi carregado na memória ativa para poder efetuar a "limpeza".

Por este motivo, muitos usuários leigos, após tentarem realizar a limpeza de um micro, usando o disco rígido normalmente, se frustam e concluem que o antivirus não funcionou por que continua tudo contaminado como antes. Na realidade, o anti-virus pode ter funcionado mas, o virus recontaminou tudo logo após a "limpeza"

Como então efetuar uma limpeza se sempre que se liga o computador o virus vai automaticamente para a memória ativa ?

RESPOSTA: Usa-se um disquete e não o HD, para iniciar o micro. O antivirus também é executado a partir de um disquete pois assim, o HD, onde se esconde os virus, não sendo solicitado, não fornece nenhum arquivo (contaminado ou não) para ligar o computador, impedindo-se deste modo, que algum virus seja carregado na memória ativa.

Este disquete e' chamado de " Disquete Boot" (Boot é a palavra inglesa para operação inicial de um computador).

Além disso, em muitos casos, para se inciar o micro, a partir de um disquete boot no drive (A:), é necessário também se alterar o Setup do ROM-BIOS, onde se seleciona o drive que será responsável pelo primeiro boot. Estas tarefas são pouco usuais para o operador comum, leigo em configurações mais avançadas.

Se constatar virus em seu computador, desligue o micro e procure aconselhamento para remove-los, caso não esteja familiarizado com esta operação.

Uma vez efetuada a limpeza do computador, com ou sem ajuda de terceiros, começa a tarefa mais trabalhosa: Limpeza de todos os disquetes que se tenha certeza ou dúvida se foi inserido no computador durante as sessões em que se encontrava contaminado.

Nunca continue a trabalhar com um computador infectado.

Veja os motivos no " DÉCIMO MANDAMENTO" abaixo.

QUAIS OS ANTI-VIRUS MAIS RECOMENDADOS?

QUAIS OS ANTI-VIRUS MAIS RECOMENDADOS?

VIRUSCAN®: Um dos mais antigos, senão o mais antigo, dos anti-virus no mercado, tendo iniciado com programas para deteção e limpeza de algumas dezenas de virus no fim da década de 80. Hoje, possue dezenas de milhões de assinantes registrados em todo o mundo.

Possue um conjunto de programas que constitue a "máquina" (engine) de software e outro conjunto de arquivos com dados (Arquivos .DAT) sobre os mais de 50.000 virus que reconhece. A "máquina" é atualizada aproximadametente a cada 3 ou 4 meses mas, os arquivos .DAT são atualizados semanalmente, e colocados gratuitamente à disposição na Internet para fazer face à quantidade de 100 a 300 novos virus que surgem mensalmente.

O conjunto da "máquina" de software pode também ser baixado como teste mas, sempre será uma versão anterior à mais atual, cujo preço no mercado é de poucas dezenas de dólares, que o faz ter o melhor custo-benefício.

E' fornecido pela Networks Association Inc que incorporou a MacAfee Associates, fornecedor original e apresenta versões em várias linguas.

Mais informações: http://www.nai.com.br

NORTON ANTIVIRUS®: Um dos mais conhecidos anti-virus no mercado com amplo uso em todo o mundo.

Difere do VIRUSCAN® no preço que se pode encontrar por muitas dezenas de dólares, por apresentar muitas telas de interface com o usuário e ser muito mais anunciado que os demais.

E' fornecido pela Symantec Corp. e apresenta versões em várias linguas.

Mais informações: http://www.symantec.com.br

F-PROT® (Atual F-SECURE®): Um dos mais recentes entre os anti-virus bem conhecidos no mercado. E' mais parecido com o VIRUSCAN® e inovou apresentando um método (Heurístico) de pesquisa de virus, além do método tradicional (Comparativo) como opção do usuário.

No método heurístico, o anti-virus não procura por assinaturas de virus para comparar com os nomes nas listas de arquivos auxiliares (DAT no VIRUSCAN® e DEF no F-PROT®). Ele busca sinais suspeitos deixados em áreas de controle da memória ativa e do HD por algum virus ou raramente por algum programa honesto porém, mais complexo que os normais. A vantagem deste método e' que se pode indicar a suspeição da presença de virus novos, não relacionados nos arquivos de nomes de virus. As mensagens de suspeita de virus não são conclusivas. Por exemplo: "Arquivo tal possivelmente contaminado.."

Os antivirus VIRUSCAN® e NORTON ANTIVIRUS® também se utilizam deste método de pesquisa.

O preço é comparável ao do NORTON ANTIVIRUS®

E' fornecido pela Datafellows Inc. e apresenta versões em várias linguas.

Mais informações: http://www.www.datafellows.com

COMO REDUZIR O RISCO

DE VIRUS ?

COMO REDUZIR O RISCO

DE VIRUS ?

![]()

.